Owncloud documentazione centralizzata è un sistema informatico nella versione open source GNU/LINUX, atto a memorizzare, ripristinare e condividere dati in modo semplice, affidabile e scalabile sfruttando i vantaggi del trasferimento della tua archiviazione dei dati aziendali.

Con Owncloud i nostri documenti vengono centralizzati e sono posti su server proprietari presso le nostre strutture aziendali per impedire a chiunque di poter sbirciare nei nostri archivi.

Troppo spesso ci affidiamo a cloud gratuiti o sistemi cloud certamente conosciuti ma, siamo sicuri che nessuno possa intercettare e leggere i nostri documenti ?

Quali garanzie ci vengono offerte dai vari gestori che i nostri documenti non vengano letti e quindi riutilizzati violando la normativa sulla privacy che dovrebbe essere a tutela di importanti informazioni aziendali ?

Owncloud è un sistema server che può essere utilizzato tranquillamente presso la nostra azienda sfruttandone tutte le caratteristiche intrinseche del prodotto, gira in un ambiente sicuramente affidabile quale è GNU/Linux in versione server e può essere anche sganciato dall’utilizzo esterno non collegandolo direttamente ad internet, dandoci la possibilità di avere i dati nascosti al mondo esterno offrendoci maggiori garanzie e lavorando con l’intranet aziendale.

VAI ALL’ OFFERTA COMMERCIALE

Il problema di cui molte aziende soffrono è la centralizzazione dei dati e la possibilità di poter operare in modo collaborativo su documenti e quant’altro, il poter avere a portata di mano una lista dei contatti, eventuali annotazioni che potrebbero essere utili all’operatore, un calendario che ci offra una visione giornaliera degli impegni e delle cose da fare, l’assegnazione di lavori, l’archiviazione ordinata di immagini di prodotti selezionati in cartelle facilmente consultabili, la condivisione di documenti con persone mirate, ma soprattutto la possibilità in caso di guasto del PC dell’operatore di poter proseguire con l’attività intrapresa semplicemente sostituendo il computer che non avrà più i dati disponibili direttamente ma li lavorerà direttamente sul server cloud e non di minor importanza, la possibilità di avere backup notturni dell’intero patrimonio aziendale.

Il problema di cui molte aziende soffrono è la centralizzazione dei dati e la possibilità di poter operare in modo collaborativo su documenti e quant’altro, il poter avere a portata di mano una lista dei contatti, eventuali annotazioni che potrebbero essere utili all’operatore, un calendario che ci offra una visione giornaliera degli impegni e delle cose da fare, l’assegnazione di lavori, l’archiviazione ordinata di immagini di prodotti selezionati in cartelle facilmente consultabili, la condivisione di documenti con persone mirate, ma soprattutto la possibilità in caso di guasto del PC dell’operatore di poter proseguire con l’attività intrapresa semplicemente sostituendo il computer che non avrà più i dati disponibili direttamente ma li lavorerà direttamente sul server cloud e non di minor importanza, la possibilità di avere backup notturni dell’intero patrimonio aziendale.

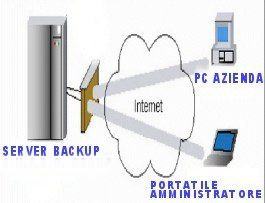

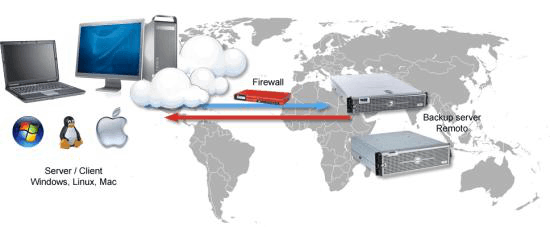

Bisogna tenere anche presente che il servizio di Owncloud aziendale consente il lavoro in smart working connettendo il sistema ad internet dove la linea abbia un IP statico che è facilmente ottenibile dall’operatore che eroga il servizio ADSL/FIBRA, consentendoci inoltre, una rapida consultazione dei dati anche con un tablet o uno smartphone nei momenti più critici nei quali ci potremmo trovare e la possibilità di inviare i nostri documenti sempre con tali strumenti sia via web che via email, agevolandoci nelle operazioni di routine che ogni imprenditore solitamente si trova ad affrontare giornalmente.

Ma cos’è il CLOUD ?

Nel link sopra, in un articolo, abbiamo spiegato ampiamente cosa è un CLOUD e quali sono le potenziali risorse che può consentirci per poter lavorare in smart working senza fermare la nostra azienda ed Owncloud con i suoi dati centralizzati e le applicazioni che gli consentono di farci operare velocemente è il classico esempio dell’informatica al servizio delle aziende.

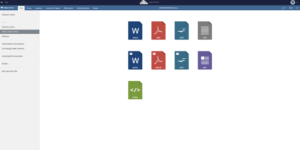

Immaginiamo di avere uno schedario ordinato dove i nostri documenti vengono lavorati ed archiviati in maniera ordinata, si otterrà un miglioramento nel lavoro dell’operatore, una più rapida consultazione ed un migliore e più veloce riutilizzo dei documenti.

Se ad esempio, abbiamo la contabilità separata per anno, i bilanci ma soprattutto le fatture attive e le fatture passive suddivise per aziende e mensilità, diverranno di più semplice consultazione in caso di bisogno.

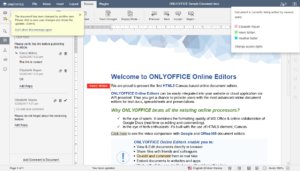

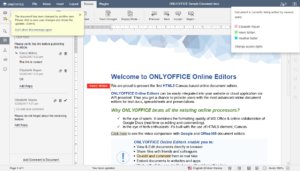

Utilizzo – creazione documenti – collaborazione – condivisione di documenti

La visualizzazione e la creazione di PDF scaturita dal file word lavorato o creato diverrà un’operazione semplicissima scaturita dalla stampa del documento o dal suo salvataggio, dove oltre che averlo salvato nel formato desiderato lo possiamo salvare nuovamente anche in formato PDF avendolo già bello e pronto per un’eventuale spedizione via email.

Dobbiamo pensare alla possibilità di generare un utente specifico in Owncloud per il nostro commercialista/fiscalista, dove gli andiamo a condividere la nostra contabilità e gli diamo la possibilità di poter intervenire e/o depositare il nostro bilancio pronto per l’apposizione della nostra firma o dare la possibilità ai nostri dipendenti di poter lavorare da casa in caso di leggero o pesante impedimento come nel caso di un lockdown, avremo la possibilità di poter mandare avanti la nostra azienda senza doverci fermare; e gli agenti ed il personale commerciale che si interfaccia dal cliente, la possibilità di correggere al volo un’offerta ed inviarla per email mantenendo il contatto con la nostra azienda ed avendo il documento archiviato presso la nostra struttura potendo anche consultare l’evoluzione del documento in quanto avremo a disposizione anche una cronologia delle modifiche effettuate ed eventualmente potremo risalvarlo con la modifica precedente.

Ma fino ad ora abbiamo parlato di archiviazione, documenti da creare o modificare, non abbiamo parlato d i possibilità di condividere un documento all’esterno o di vedere le modifiche effettuate da un nostro collaboratore con il quale abbiamo condiviso in modo collaborativo il documento avendo la possibilità di poter effettuare a latere dei commenti che verranno visualizzati solo dall’operatore o da noi stessi che non compariranno sul documento in lavorazione o poter entrare in chat diretta con l’operatore al quale abbiamo richiesto l’intervento sul documento e potergli dare indicazioni che potrà leggere ed alle quali potrà rispondere.

i possibilità di condividere un documento all’esterno o di vedere le modifiche effettuate da un nostro collaboratore con il quale abbiamo condiviso in modo collaborativo il documento avendo la possibilità di poter effettuare a latere dei commenti che verranno visualizzati solo dall’operatore o da noi stessi che non compariranno sul documento in lavorazione o poter entrare in chat diretta con l’operatore al quale abbiamo richiesto l’intervento sul documento e potergli dare indicazioni che potrà leggere ed alle quali potrà rispondere.

E’ un modo nuovo di poter lavorare in velocità ottenendo il massimo dal personale potendo snellire le procedure solitamente noiose e pesanti al quale sottoponiamo giornalmente chi lavora con un computer.

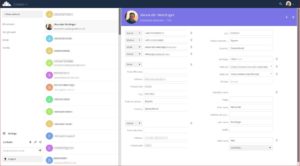

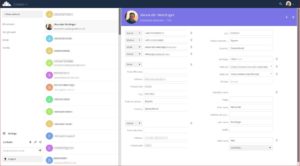

Rubrica Contatti

Il sistema Owncloud consente l’importazione e l’esportazione dei nostri contatti memorizzati solitamente nel nostro cellulare aziendale e la possibilità di poter condividere con altri operatori l’elenco, dandone la possibilità di eventuali modifiche e consultazioni.

Questo solitamente consente una più rapida gestione del servizio, senza dover distogliere la nostra attenzione dall’eventuale cliente o interlocutore che abbiamo davanti dovendo consultare il nostro cellulare che, tra l’altro, può essere collegato con un cavetto USB ed in caso di necessità, semplicemente cliccando sul simbolo del telefono ci darà la possibilità di chiamare la persona cercata consentendoci di mantenere la nostra attenzione sul lavoro che stavamo svolgendo e con l’utilizzo di una semplice cuffietta bluetooth, saremo liberi di alzarci o muoverci per la stanza parlando e consultando i dati che sono argomento di conversazione.

Potremo memorizzare le date di compleanno dell’interlocutore riportandole automaticamente poi nel calendario degli impegni sempre presente in Owncloud non dimenticandoci della ricorrenza che ci verrà evidenziata o aggiungere annotazioni importanti che ci saranno poi utili quando parleremo con il nostro interlocutore, oltre che poter riordinare la nostra rubrica per poi reimportarla nel nostro cellulare.

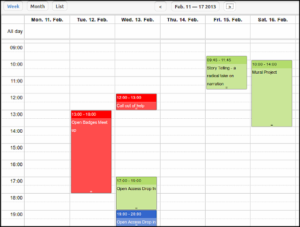

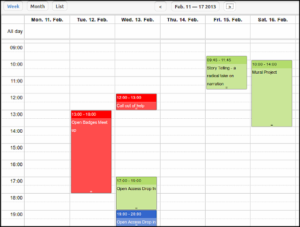

Calendario

L’applicazione Calendario presente in Owncloud ci consente di pianificare le nostre giornate consentendoci di avere una visione settimanale, mensile o giornaliera dei vari appuntamenti o scadenze importanti che abbiamo segnato.

Ha la possibilità di poter essere condivisa con altri utenti o gruppi di utenti facilitando anche il lavoro di segreteria e non facendoci più sfuggire ricorrenze, memorandum di telefonate, appuntamenti importanti e compleanni dei nostri contatti.

Può essere facilmente sincronizzata con il nostro cellulare o condivisa grazie ad un link che può essere inviato anche per email.

Le pianificazioni sono ora a portata di mano e ci liberano dall’incombenza di dover riportare tutto su un’agenda cartacea permettendoci una più semplice gestione e visione d’insieme delle informazioni riportate che, potranno essere aggiornate anche dal nostro personale di segreteria.

Le funzionalità di CalDav/CardDav ossia la possibilità di sincronizzare i proprio calendari, promemoria e contatti viene offerta anche da altri servizi pubblici come iCloud, Gmail, Office 365, etc, pertanto questo non e’ l’unico modo per raggiungere tale risultato.

In questo modo pero’ si può aumentare la confidenzialità del dato e quindi la sicurezza perché, come ad esempio nel caso di Owncloud su server privato si ha a disposizione un’istanza Cloud dedicata evitando di condividere le proprie informazioni con un servizio pubblico.

Carnet Notes – Taccuino

Carnet è un’app Owncloud per prendere appunti completa e ricca per Owncloud e si interfaccia rapidamente con i cellulari Android con funzionalità di sincronizzazione.

E’ praticamente un blocco notes con postit di cose da fare o appunti in generale che possiamo prendere scrivendoli direttamente o registrando nostre annotazioni sfruttando il microfono del nostro computer o del nostro cellulare, in quanto potrà essere installata un’applicazione complementare che si aggiornerà sincronizzando i dati tra Owncloud e la nostra periferica mobile.

Le sue caratteristiche salienti sono:

Editor completo: grassetto / corsivo / sottolineato / colore / evidenziato

Importa da Google Keep (solo su desktop, quindi sincronizza su dispositivo mobile)

Inserisci immagini / recensione

Apri il formato HTML

Organizza con cartelle e scegli la cartella di archiviazione principale in base alle tue esigenze

Parole chiave

Visualizza rapidamente le tue note recenti sia su Owncloud che sul tuo Cellulare

Cerca l’importo delle tue note

Proteggi l’app con un codice pin (non crittograferà le note) solo sul tuo cellulare Android

Statistiche: parole / frasi / caratteri

Registrazione audio

Elenchi di cose da fare

Nota – consente di variare il colore di sfondo dell’annotazione direttamente su Owncloud

Activity App

L’applicazione Owncloud Activity consente agli utenti non solo di ottenere una panoramica riepilogativa di tutti gli eventi di file e cartelle nel proprio cloud, ma anche di ricevere notifiche per tali eventi tramite e-mail.

L’utente può configurare le proprie preferenze di attività individuali nelle impostazioni personali e può decidere in dettaglio quali azioni di file o cartelle devono essere elencate nel flusso di attività (accessibile tramite il programma di avvio dell’app) e anche per quali azioni di file o cartelle gli utenti vogliono ricevere e-mail notifiche.

Le notifiche di posta elettronica in blocco possono essere inviate ogni ora, ogni giorno o ogni settimana per soddisfare le esigenze specifiche del singolo utente.

Dalla creazione di nuovi file o cartelle, alle modifiche di file o cartelle, aggiornamenti, ripristini dal cestino, condivisione di attività, commenti, tag e download da collegamenti di condivisione pubblica: l’app Owncloud Activity raccoglie tutte le azioni relative a file o cartelle in un unico posto per il utente da recensire.

Per gli utenti con molte attività è possibile limitare il flusso di attività a “Preferiti” per evitare un flusso elevato di informazioni.

Inoltre l’applicazione fornisce filtri per fornire agli utenti i mezzi per mantenere una panoramica riducendo le voci alle informazioni pertinenti.

Ed ecco fatto: una panoramica completa di tutte le attività di file e cartelle nel tuo cloud con la possibilità aggiuntiva di ricevere notifiche di attività via e-mail in un intervallo di tempo a tua scelta.

Non perderemo mai più un evento importante relativo ai contenuti in Owncloud e rimarremo sempre aggiornati su tutte le attività dei nostri file e cartelle.

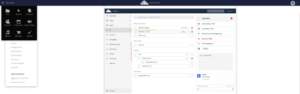

Attività

Questa applicazione non si deve confondere con Activity App che agisce come controllore delle modifiche che avvengono ai nostri file e cartelle con riepilogo via email.

L’applicazione Attività di Owncloud visualizzerà un nuovo menu Attività nel menu delle app di Owncloud.

Da lì potremo aggiungere ed eliminare attività, modificarne il titolo, la descrizione, le date di inizio e di scadenza, gli orari dei promemoria, contrassegnarli come importanti e aggiungere commenti su di essi.

Le attività possono essere condivise tra gli utenti e con gli utenti.

Le attività possono essere sincronizzate utilizzando CalDav (ogni elenco di attività è collegato a un calendario Owncloud, per sincronizzarlo con il tuo client locale – Thunderbird, Evolution, KDE Kontact, iCal etc, aggiungendo semplicemente il calendario come calendario remoto nel tuo client).

Puoi scaricare le tue attività come file ICS utilizzando il pulsante di download per ogni calendario.

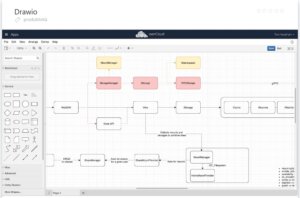

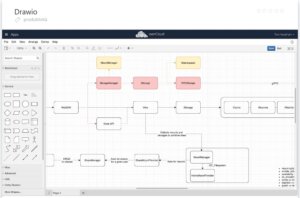

Drawio Owncloud

Drawio è uno strumento interessante ed utile per la creazione di diagrammi.

Esso funziona con gli strumenti di collaborazione che tu e il tuo team probabilmente state già utilizzando.

Crea i tuoi diagrammi  direttamente nel tuo cloud utilizzando qualsiasi browser e salvi il tuo lavoro sul tuo archivio preferito.

direttamente nel tuo cloud utilizzando qualsiasi browser e salvi il tuo lavoro sul tuo archivio preferito.

Il CERN, l’Organizzazione europea per la ricerca nucleare che ospita il Large Hadron Collider e molto altro, ha lavorato su alternative al software Microsoft e recentemente sono state pubblicate alcune delle loro opzioni consigliate per varie attività / sostituzioni di applicazioni.

Il CERN ha lavorato per migrare dai progetti Microsoft e trovare altre alternative software che oltre a Windows, Skype for Business e altri aumenti di licenze / tariffe di software proprietario Microsoft stavano intaccando il loro budget.

Dopo aver valutato varie sostituzioni a vari pacchetti software proprietari su cui si sono affidati, di recente hanno pubblicato una guida che descrive in dettaglio alcuni software che vengono utilizzati nella loro struttura attuale e Drawio incluso con Owncloud ha soddisfatto pienamente le aspettative consentendo la creazione di diagrammi di flusso e tutte quelle operazioni grafiche che solitamente vengono utilizzate nelle aziende per schematizzare i vari progetti e studiarne gli eventuali miglioramenti insieme al personale di direzione.

Owncloud Client

Owncloud non ci finisce mai di meravigliare in quanto la parte più interessante è proprio l’applicazione client che può essere installata su un personal computer, un cellulare etc.

Durante l’installazione dell’applicazione client sul nostro computer verrà creata una cartella “OWNCLOUD” dentro la quale dovremo salvare tutti i documenti con i quali lavoriamo e che intendiamo vengano in seguito sincronizzati e riportati sul server Owncloud.

Potremo operare svincolati da internet con un nostro portatile e lavorare su documenti importanti, ma, la domanda che sicuramente molti di voi si faranno è: “ma se si rompe l’hard disk del mio notebook perdo tutto ? “

La risposta è “NO”, non si perde niente, in quanto nel momento in cui il nostro notebook sarà collegato ad internet o all’intranet aziendale, l’applicazione Owncloud Client sincronizzerà automaticamente tutti i dati con il server consentendoci una sicura archiviazione, prendendo in considerazione la data e l’ora di modifica dei nostri file e quindi consentendo al server di archiviare perfettamente tutte le ultime modifiche effettuate ai nostri file o semplicemente copiando eventuali cartelle e file creati in precedenza direttamente sul server.

Questa modalità ci consente di poter lavorare in macchina, in aereo, svincolati da internet senza nessun problema e consentendoci in seguito di avere sempre gli archivi aggiornati e perfettamente identici sia sul server che sul nostro notebook.

Cosa diversa è per l’applicazione Owncloud presente sui nostri cellulari, in quanto ci consentirà di visualizzare i documenti e compiere numerose operazioni compresa la condivisione dei documenti via web o l’invio di tali documenti a mezzo email.

OFFERTA COMMERCIALE

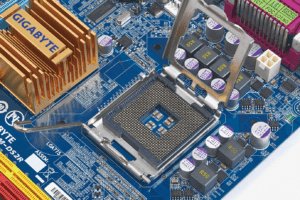

Il sistema può essere offerto o completo di un PC Server con un disco ssd contenente il sistema operativo, due hard disk di adeguata grandezza posti in mirror per salvaguardare i nostri dati, oppure possiamo installare il disco ssd direttamente su una macchina che verrà equipaggiata come un server per memoria e sistemi di raffreddamento e che abbia sempre almeno due dischi che verranno posti in mirror ridondante per maggior sicurezza.

Il costo di noleggio di un PC Server fornito dalla SHADOIT CONSULTANCY GROUP (USA) non è elevato ed è pari al costo di nove caffè al giorno, mentre per il disco installato e relativa configurazione macchina di un vostro PC il costo consentirà un risparmio di 4 euro giornalieri.

Startup Servizio Owncloud dati centralizzati € 100,00 (annuale) da corrispondere anticipatamente alla richiesta dell’attivazione del servizio

Potrete scegliere tra due soluzioni economicamente vantaggiose:

1 – PC DEDICATO AL SISTEMA SERVER GNU/LINUX CON OWNCLOUD GIA’ CONFIGURATO A NOLEGGIO

(da corrispondere come da contratto anticipatamente con pagamento trimestrale) |

|

|

| |

|

|

2 – DISCO SSD A NOLEGGIO con sistema server GNU/LINUX e Owncloud già configurato da inserire in un vostro server

(da corrispondere come da contratto anticipatamente con pagamento trimestrale) |

|

|

Il server a noleggio potrà essere utilizzato anche per poter sfruttare ulteriori servizi non comprensivi nel pacchetto Owncloud quali:

Server di posta elettronica con caratteristiche di storage email per poterle conservare per sempre

Server di posta elettronica con caratteristiche di MX Backup per non perdere più una email

Server web dove potrete avere direttamente il vostro portale internet presso la vostra azienda

Servizio di Backup notturno automatico dei vostri dati su disco esterno USB e trasmissione in remoto dei dati precedentemente salvati

Nel costo del noleggio sia del PC Server che del disco ssd con il sistema pre-installato, sono compresi gli aggiornamenti di sistema indispensabili per garantirvi sempre un’accuratezza e tranquillità del lavoro che verrà svolto presso la vostra struttura aziendale a patto che il PC Server o la vostra macchina abbia un collegamento ad internet con un IP Statico che solitamente viene rilasciato da vostro gestore telefonico.

Peculiarità importante è un gruppo di continuità (UPS) di adeguata dimensione in quanto dovrà consentire un eventuale shutdown controllato del sistema server in un tempo non inferiore ai 10 minuti per poter con adeguata tranquillità. darvi la salvaguardia dei vostri dati aziendali.

Qualora il PC fosse fornito da voi, non potrà avere meno di 2 schede di rete ed un minimo di 16 Giga bytes di ram con una cpu (microprocessore) non inferiore ad un I3 della Intel; questo per potervi fornire sempre le massime prestazioni in qualsiasi situazione di carico di lavoro.

Il costo per ogni postazione di lavoro sarà di € 30,00 (mese) da corrispondere anticipatamente con pagamento trimestrale

Per la grandezza dello spazio di archiviazione dati, solitamente noi proponiamo un minimo di 20 Giga bytes per postazione di lavoro, tenendo presente che si potrà sempre incrementare acquistando ulteriori 20 Giga bytes all’esaurimento dei precedenti e quindi non essendo obbligati all’acquisto in blocco per tutte le postazioni di lavoro necessarie ma incrementando all’occorrenza.

Il costo per 20 Giga bytes di spazio riservato ai dati per singola postazione è di € 30,00 (mese) con pagamento trimestrale

Non potranno essere utilizzati dischi di proprietà dell’azienda in quanto la tecnologia utilizzata, anche se su macchina di vostra proprietà è strettamente riservata

Le password e le user per l’accesso al sistema Owncloud, verranno rilasciate direttamente dalla SHADOIT CONSULTANCY GROUP via email ai diretti interessati come previsto dal GDPR 2016/679 EU (decreto privacy) al quale tutti i cittadini e soprattutto le aziende devono scrupolosamente attenersi per non andare incontro a sanzioni di tipo penale oltre che amministrativo.

Siamo a ricordare ai manager d’azienda che la normativa GDPR 2016/679 e l’adeguamento aziendale è un obbligo di legge e la SHADOIT CONSULTANCY GROUP ha tutti gli strumenti ed il personale qualificato per consentire tale adeguamento.

Il disco USB per i salvataggi esterni verrà fornito direttamente con il nostro PC Server, il cui costo è compreso nelle spese di noleggio, mentre in caso di vostro PC, il disco USB dovrà essere di tipo USB-3 e non potrà avere un taglio inferiore ai 2 Tera bytes, tenendo presente che i vostri dati verranno trasmessi su un server remoto subito dopo il salvataggio su disco esterno USB per maggiore garanzia e rispetto del GDPR 2016/679 EU.

Nel caso l’imprenditore non intenda collegare il server alla rete internet, dovranno essere considerate le spese di aggiornamento effettuato direttamente da un tecnico della SHADOIT CONSULTANCY GROUP che dovrà recarsi presso l’azienda ed il costo del tempo necessario a tutte le verifiche del sistema che verranno svolte con cadenza trimestrale.

Esiste la possibilità, nel caso il PC Server venga collegato alla rete internet, di poter noleggiare un secondo server speculare in località geograficamente diversa da quella aziendale, dove verranno sincronizzati i dati ad ogni loro variazione per renderlo speculare e poterlo utilizzare in caso di avaria o altro problema aziendale che coinvolga il PC Server primario.

Questo sistema consente il proseguimento di tutte le attività produttive aziendali, senza avere alcuna interruzione nelle operazioni di normale routine lavorativa.

I nostri consulenti sono a vostra completa disposizione, se siete seriamente interessati non pensateci e contattateci.

Pubblicità internet e l’importanza indiscutibile nel momento in cui si vogliono raggiungere molti utenti e ci si accorge della necessità di farsi conoscere

Pubblicità internet e l’importanza indiscutibile nel momento in cui si vogliono raggiungere molti utenti e ci si accorge della necessità di farsi conoscere

![]()

Avere un sito web professionale non è una cosa semplice in quanto vanno tenuti presenti molti fattori che ne determineranno il successo e soprattutto l’indice di gradevolezza per i futuri clienti

Avere un sito web professionale non è una cosa semplice in quanto vanno tenuti presenti molti fattori che ne determineranno il successo e soprattutto l’indice di gradevolezza per i futuri clienti

I Computer Ricondizionati per le aziende ed i professionisti, consentono sicuramente di risparmiare fino al 60% rispetto al prezzo di un prodotto nuovo di pari prestazioni.

I Computer Ricondizionati per le aziende ed i professionisti, consentono sicuramente di risparmiare fino al 60% rispetto al prezzo di un prodotto nuovo di pari prestazioni.

ASSISTENZA TECNICA ITALIA è curata dallo staff italiano della S.H.A.D.O. GROUP srl, società partner della holding SHADOIT CONSULTANCY GROUP e si interessa delle strutture informatiche con professionalità e ventennale esperienza maturata dai suoi tecnici provenienti da varie grandi aziende

ASSISTENZA TECNICA ITALIA è curata dallo staff italiano della S.H.A.D.O. GROUP srl, società partner della holding SHADOIT CONSULTANCY GROUP e si interessa delle strutture informatiche con professionalità e ventennale esperienza maturata dai suoi tecnici provenienti da varie grandi aziende

JITSI MEET VIDEO CALL è un sistema di video conferenza installato su server privato con sicurezza TLS-AES e con certificato di criptaggio realizzato dai nostri tecnici a 2048 bit, quindi un sistema piuttosto affidabile che rende difficile la penetrazione di terze parti e soprattutto svolgendo solo ed esclusivamente questa funzione non pregiudica assolutamente la sicurezza grazie a due livelli di firewall (esterno ed interno al sistema operativo) che ne garantiscono un utilizzo sicuro

JITSI MEET VIDEO CALL è un sistema di video conferenza installato su server privato con sicurezza TLS-AES e con certificato di criptaggio realizzato dai nostri tecnici a 2048 bit, quindi un sistema piuttosto affidabile che rende difficile la penetrazione di terze parti e soprattutto svolgendo solo ed esclusivamente questa funzione non pregiudica assolutamente la sicurezza grazie a due livelli di firewall (esterno ed interno al sistema operativo) che ne garantiscono un utilizzo sicuro

IL ROUTER FIREWALL OPNSENSE messo a disposizione dalla SHADO GROUP srl con la gentile collaborazione dei tecnici delle società partner, è stato messo a punto per i sistemi di rete, utilizzando la tecnologia open source del mondo GNU/Linux, portando il software su diversi dispositivi hardware pronti per l’utilizzo subito dopo una prima, semplice configurazione.

IL ROUTER FIREWALL OPNSENSE messo a disposizione dalla SHADO GROUP srl con la gentile collaborazione dei tecnici delle società partner, è stato messo a punto per i sistemi di rete, utilizzando la tecnologia open source del mondo GNU/Linux, portando il software su diversi dispositivi hardware pronti per l’utilizzo subito dopo una prima, semplice configurazione.

almeno 2 porte poiché una porta si connetterà al vostro modem e l’altra alla vostra LAN che è molto probabilmente uno switch di rete in modo da poter avere più porte.

almeno 2 porte poiché una porta si connetterà al vostro modem e l’altra alla vostra LAN che è molto probabilmente uno switch di rete in modo da poter avere più porte.

Il problema di cui molte aziende soffrono è la centralizzazione dei dati e la possibilità di poter operare in modo collaborativo su documenti e quant’altro, il poter avere a portata di mano una lista dei contatti, eventuali annotazioni che potrebbero essere utili all’operatore, un calendario che ci offra una visione giornaliera degli impegni e delle cose da fare, l’assegnazione di lavori, l’archiviazione ordinata di immagini di prodotti selezionati in cartelle facilmente consultabili, la condivisione di documenti con persone mirate, ma soprattutto la possibilità in caso di guasto del PC dell’operatore di poter proseguire con l’attività intrapresa semplicemente sostituendo il computer che non avrà più i dati disponibili direttamente ma li lavorerà direttamente sul server cloud e non di minor importanza, la possibilità di avere backup notturni dell’intero patrimonio aziendale.

Il problema di cui molte aziende soffrono è la centralizzazione dei dati e la possibilità di poter operare in modo collaborativo su documenti e quant’altro, il poter avere a portata di mano una lista dei contatti, eventuali annotazioni che potrebbero essere utili all’operatore, un calendario che ci offra una visione giornaliera degli impegni e delle cose da fare, l’assegnazione di lavori, l’archiviazione ordinata di immagini di prodotti selezionati in cartelle facilmente consultabili, la condivisione di documenti con persone mirate, ma soprattutto la possibilità in caso di guasto del PC dell’operatore di poter proseguire con l’attività intrapresa semplicemente sostituendo il computer che non avrà più i dati disponibili direttamente ma li lavorerà direttamente sul server cloud e non di minor importanza, la possibilità di avere backup notturni dell’intero patrimonio aziendale.

i possibilità di condividere un documento all’esterno o di vedere le modifiche effettuate da un nostro collaboratore con il quale abbiamo condiviso in modo collaborativo il documento avendo la possibilità di poter effettuare a latere dei commenti che verranno visualizzati solo dall’operatore o da noi stessi che non compariranno sul documento in lavorazione o poter entrare in chat diretta con l’operatore al quale abbiamo richiesto l’intervento sul documento e potergli dare indicazioni che potrà leggere ed alle quali potrà rispondere.

i possibilità di condividere un documento all’esterno o di vedere le modifiche effettuate da un nostro collaboratore con il quale abbiamo condiviso in modo collaborativo il documento avendo la possibilità di poter effettuare a latere dei commenti che verranno visualizzati solo dall’operatore o da noi stessi che non compariranno sul documento in lavorazione o poter entrare in chat diretta con l’operatore al quale abbiamo richiesto l’intervento sul documento e potergli dare indicazioni che potrà leggere ed alle quali potrà rispondere.

direttamente nel tuo cloud utilizzando qualsiasi browser e salvi il tuo lavoro sul tuo archivio preferito.

direttamente nel tuo cloud utilizzando qualsiasi browser e salvi il tuo lavoro sul tuo archivio preferito.

e obbliga i soggetti titolari di tale trattamento a implementare alcune misure minime di sicurezza, per evitare procedimenti penali in caso di perdita o sottrazione dei dati, salvare le informazioni nel C.E.D. (Centro Elaborazione Dati) sito presso la nostra Sede.

e obbliga i soggetti titolari di tale trattamento a implementare alcune misure minime di sicurezza, per evitare procedimenti penali in caso di perdita o sottrazione dei dati, salvare le informazioni nel C.E.D. (Centro Elaborazione Dati) sito presso la nostra Sede.